First Time Configuration

라우터에 연결하기

라우터에는 두 가지 유형이 있습니다:

- 기본 구성 설정된 라우터.

- 기본 구성 설정되지 않은 라우터. 특정 구성 설정이 없는 경우, IP 주소 192.168.88.1/24가 ether1, combo1, sfp1 또는 MGMT/BOOT에 할당됩니다.

현재 기본 구성에 대한 추가 세부 정보는 장치와 함께 제공된 Quick Guide 문서 참조하세요. 이 문서에는 연결 시 처음 사용할 포트와 장치 설정 방법에 대한 안내가 포함되어 있습니다.

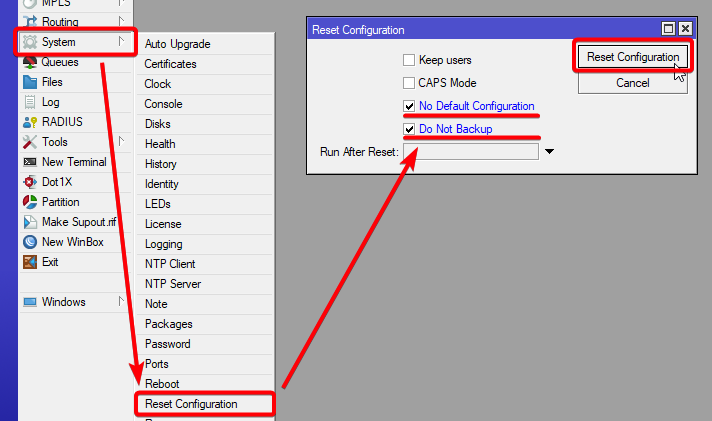

이 문서는 장치를 처음부터 구성하는 단계별 과정을 설명합니다. 따라서 설정을 시작할 때 모든 기본 설정을 초기화하는 것을 권장합니다.

기본 사용자 이름 admin과 no password(또는 일부 모델의 경우 스티커에 표시된 사용자 및 무선 비밀번호를 확인하세요)으로 라우터에 처음 연결할 때, 초기 부팅 시 알림이 표시됩니다. 이 알림에서는 기본 구성 제거(기본 구성에 IP 주소만 있는 경우에도)를 선택하면 구성 없이 재부팅되거나, “스크립트 표시”를 선택하여 현재 기본 구성을 유지하고 해당 구성에 따라 적용할 수 있습니다. 이 글은 라우터에 구성 정보가 없다고 가정하므로, 키보드에서 “r”을 입력하거나 WinBox의 “Remove Configuration” 버튼을 클릭하여 구성 정보를 제거해야 합니다.

기본 구성 정보가 없는 라우터

라우터에 기본 구성 정보가 없는 경우 여러 가지 방법이 있지만, 이번에는 요구사항에 가장 적합한 방법을 선택합니다.

ISP 케이블을 라우터의 ether1 포트에 연결하고 PC를 ether1을 제외한 임의의 포트에 연결합니다. 그런 다음 WinBox를 실행하고 이웃 탐색 기능을 사용하여 라우터를 검색합니다. 자세한 예시는 Winbox 기사를 참조하세요.

라우터가 목록에 표시되면 MAC 주소를 선택하고 연결을 클릭합니다.

라우터를 완전히 초기화하는 가장 쉬운 방법은 CLI 명령어를 실행하는 것입니다.

/system reset-configuration no-defaults=yes skip-backup=yes

또는 WinBox에서:

IP 액세스 구성

MAC 연결이 때로는 불안정할 수 있으므로, 첫 번째 단계로 라우터를 구성하여 IP 연결을 활성화합니다:

- 브리지 인터페이스를 생성하고 브리지 포트를 할당합니다;

- 브리지 인터페이스에 IP 주소를 할당합니다;

- DHCP 서버를 구성합니다.

브리지 설정 및 IP 주소 할당은 간단한 과정입니다:

/interface bridge add name=bridge1

/interface bridge port add interface=ether2 bridge=bridge1

/ip address add address=192.168.88.1/24 interface=bridge1

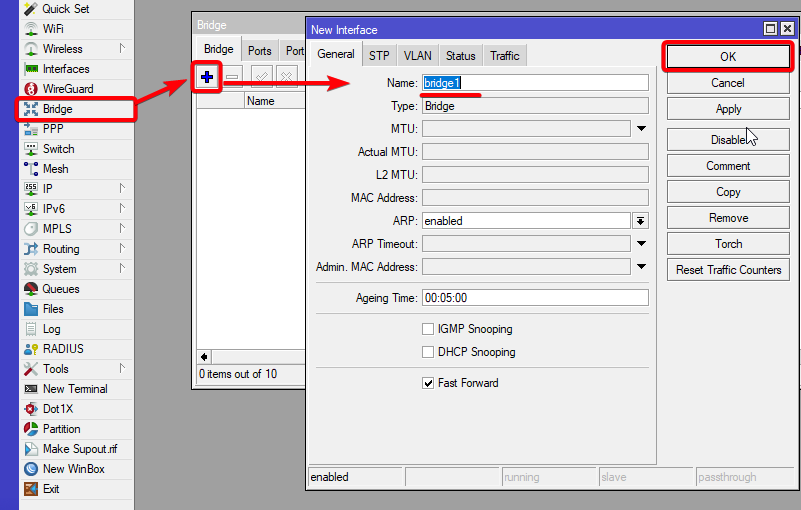

WinBox/WebFig를 구성 도구로 선호하는 경우:

- Bridge 창을 열고 Bridge 탭이 선택되어 있는지 확인합니다;

- + 버튼을 클릭하여 새로운 대화 상자를 열습니다. 사용자 정의 브리지 이름을 입력하거나 기본값인 bridge1을 유지한 후 OK를 클릭하여 진행합니다;

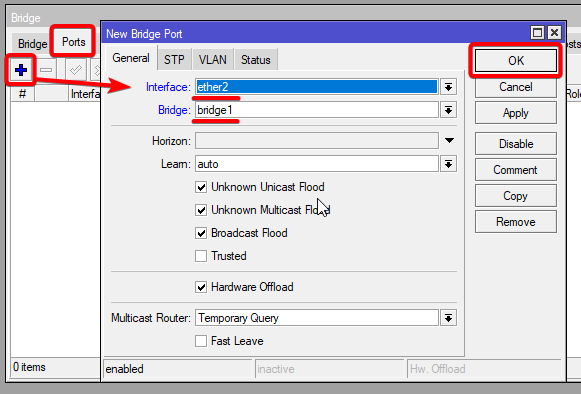

- Ports 탭으로 전환하고 + 버튼을 클릭하여 다른 대화 상자를 열습니다;

- 드롭다운 목록에서 인터페이스 ether2와 브리지 bridge1을 선택한 후 OK 버튼을 클릭하여 설정을 적용합니다;

- 브리지 대화 상자를 닫을 수 있습니다.

- IP 메뉴에 액세스하고 주소 대화상자로 이동합니다;

- + 버튼을 선택하여 새로운 대화상자를 열습니다;

- IP 주소 192.168.88.1/24를 입력하고 드롭다운 목록에서 인터페이스 bridge1을 선택합니다;

- 설정을 확인하려면 OK를 클릭합니다.

다음으로 DHCP 서버를 설정합니다. 이 과정을 간소화하고 빠르게 진행하기 위해 setup 명령어를 실행합니다.

[admin@MikroTik] > ip dhcp-server/ setup [enter]

DHCP 서버를 실행할 인터페이스를 선택합니다.

DHCP 서버 인터페이스: bridge1 [enter]

DHCP 주소 할당을 위한 네트워크를 선택합니다.

DHCP 주소 공간: 192.168.88.0/24 [Enter]

지정된 네트워크의 게이트웨이 선택

DHCP 네트워크의 게이트웨이: 192.168.88.1 [Enter]

DHCP 서버가 할당할 IP 주소 풀 선택

할당할 주소: 192.168.88.2-192.168.88.254 [Enter]

DNS 서버 선택

DNS 서버: 192.168.88.1 [Enter]

리스 시간 선택

리스 시간: 1800 [Enter]

대부분의 구성 옵션은 자동으로 결정되므로 엔터 키만 누르면 됩니다.

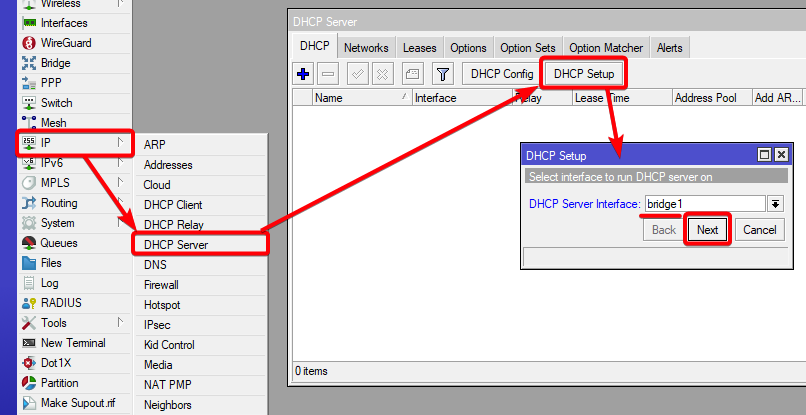

설정 도구는 WinBox/WebFig에서도 액세스 가능합니다:

- IP -> DHCP Server 창으로 이동하여 DHCP 탭이 선택되어 있는지 확인합니다;

- DHCP Setup 버튼을 클릭하여 새 대화 상자를 열습니다;

- bridge1을 DHCP Server Interface로 선택하고 Next를 클릭합니다;

- 마법사를 따라 설정을 완료합니다.

다음 단계를 따라 연결된 PC는 이제 동적 IP 주소를 할당받게 됩니다. Winbox를 닫고 IP 주소(192.168.88.1)를 사용하여 라우터에 다시 연결할 수 있습니다.

인터넷 연결 구성

라우터에 인터넷 액세스를 활성화하려면 다음 중 하나 이상의 일반적인 인터넷 연결 유형을 구성해야 합니다:

- 동적 공용 IP 주소.

- 정적 공용 IP 주소.

- PPPoE 연결.

동적 공용 IP

동적 주소 구성은 가장 쉬운 옵션입니다. 공용 인터페이스에 DHCP 클라이언트를 설정하면 됩니다. DHCP 클라이언트는 인터넷 서비스 제공자(ISP)로부터 IP 주소, DNS 서버, NTP 서버, 기본 경로 등 필요한 정보를 자동으로 획득하여 설정 과정을 간편하게 해줍니다.

/ip dhcp-client add disabled=no interface=ether1

클라이언트를 추가한 후 할당된 주소와 상태가 '바인딩됨'으로 표시되어야 합니다.

[admin@MikroTik] > ip dhcp-client print

열: 인터페이스, DNS 사용 여부, 기본 경로 추가 여부, 상태, 주소

# 인터페이스 DNS 사용 여부 기본 경로 추가 여부 상태 주소

0 ether1 yes yes bound 1.2.3.100/24

정적 공용 IP

정적 주소를 구성할 때 ISP는 다음과 같은 특정 매개변수를 제공합니다:

- IP: 1.2.3.100/24

- 게이트웨이: 1.2.3.1

- DNS: 8.8.8.8

이 세 가지 기본 매개변수는 인터넷 연결을 작동시키기 위해 필요합니다.

RouterOS에서 이를 구성하려면 IP 주소를 수동으로 추가하고 제공된 게이트웨이를 사용한 기본 경로를 추가하며 DNS 서버를 설정합니다.

/ip address add address=1.2.3.100/24 interface=ether1

/ip route add gateway=1.2.3.1

/ip dns set servers=8.8.8.8

PPPoE 연결

PPPoE 연결은 동적 IP 주소를 제공하며 DNS와 기본 게이트웨이를 동적으로 구성할 수 있습니다. 일반적으로 서비스 제공업체(ISP)는 연결을 위해 사용자 이름과 비밀번호를 제공합니다.

/interface pppoe-client

add disabled=no interface=ether1 user=me password=123 \

add-default-route=yes use-peer-dns=yes

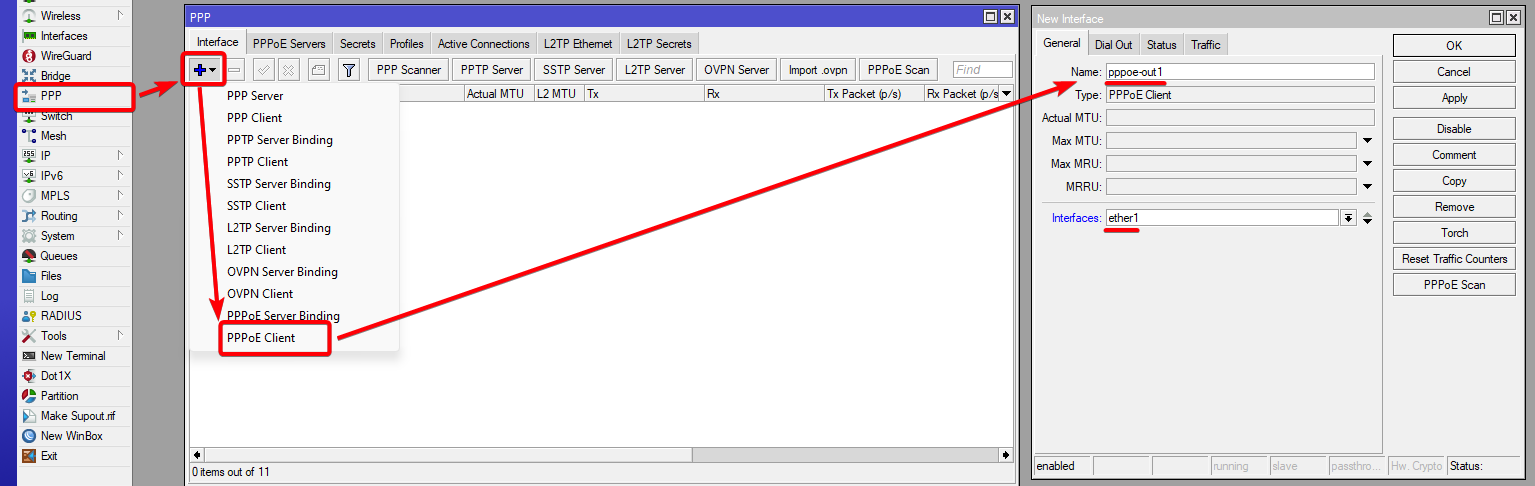

Winbox/WebFig 작업:

- PPP 창에서 인터페이스 탭을 선택하고 “+” 버튼을 클릭합니다;

- 드롭다운 목록에서 PPPoE 클라이언트를 선택합니다;

- 이름을 설정하고 인터페이스로 ether1을 선택합니다;

- Dial Out 탭으로 이동하여 사용자 이름, 비밀번호 및 기타 매개변수를 구성합니다;

- OK를 클릭하여 설정을 저장합니다.

추가 설정에서 WAN 인터페이스는 이제 pppoe-out1 인터페이스로 변경되었으며, ether1이 아닙니다.

연결 확인

설정이 완료되면 라우터에서 인터넷에 접속할 수 있어야 합니다. IP 연결을 확인하려면 알려진 IP 주소(예: Google DNS 서버)로 ping을 실행해 보세요.

[admin@MikroTik] > /ping 8.8.8.8

SEQ HOST SIZE TTL TIME STATUS

0 8.8.8.8 56 55 14ms399us

1 8.8.8.8 56 55 18ms534us

2 8.8.8.8 56 55 14ms384us

DNS 요청 확인

[admin@MikroTik] > /ping google.com

SEQ HOST SIZE TTL TIME STATUS

0 142.250.74.14 56 55 14ms475us

1 142.250.74.14 56 55 14ms308us

2 142.250.74.14 56 55 14ms238us

모든 설정이 올바르게 구성되었다면 두 개의 ping 모두 성공해야 합니다.

실패가 발생하면 Troubleshooting 섹션을 참조하여 도움을 받으세요.

라우터 보호

라우터가 이제 전 세계에서 접근 가능하므로, 잠재적인 침입자와 기본 공격으로부터 보호하는 것이 중요합니다.

사용자 비밀번호 액세스

MikroTik 라우터에서는 비밀번호를 설정하는 것이 필수적입니다. 강력한 비밀번호를 생성하기 위해 비밀번호 생성 도구를 사용하는 것을 권장합니다. 비밀번호는 다음 기준을 충족해야 합니다:

- 최소 12자 이상;

- 숫자, 기호, 대문자, 소문자를 포함해야 합니다;

- 사전 단어 또는 그 조합을 사용하지 마세요.

/user set 0 password=“!={Ba3N!40TуX+GvKBzjTLIUcx/,”

현재 사용자의 비밀번호를 설정하는 또 다른 방법:

/password

비인가된 액세스로부터 보호하기 위해 추가 조치로, 비밀번호를 업데이트할 때는 보조 방법이나 Winbox 인터페이스를 사용하는 것을 강력히 권장합니다.

[admin@MikroTik] > /password

old-password: ********

new-password: ****************************

confirm-new-password: ****************************

비밀번호를 반드시 기억하십시오! 비밀번호를 잊어버리면 복구할 수 없습니다. 구성 재설정 또는 라우터 시스템 재설치가 필요합니다!

/user 메뉴에서 라우터에 대한 전체 또는 제한된 액세스 권한을 가진 추가 사용자를 생성할 수 있습니다.

최선의 방법은 강력한 비밀번호를 가진 새로운 사용자를 생성하고 기본 admin 사용자를 비활성화하거나 제거하는 것입니다.

/user add name=myname password=mypassword group=full

/user remove admin

참고: 새로운 자격 증명으로 라우터에 로그인하여 사용자 이름과 비밀번호가 정상적으로 작동하는지 확인하세요.

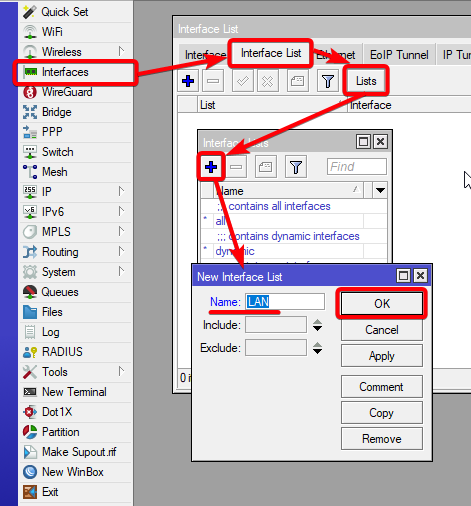

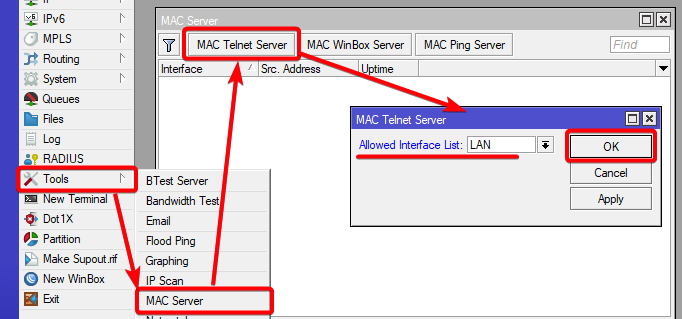

MAC 연결 액세스

기본적으로 MAC 서버는 모든 인터페이스에서 실행됩니다. WAN 포트에서 MAC 연결을 제한하려면 기본 모든 항목을 비활성화하고 LAN 인터페이스를 추가합니다.

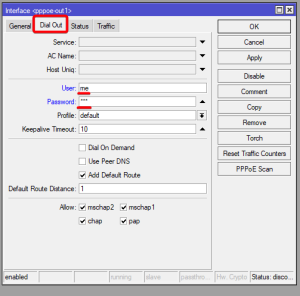

먼저 인터페이스 목록을 생성합니다:

[admin@MikroTik] > /interface list add name=LAN

그런 다음, 이전에 생성한 “bridge1”이라는 이름의 브리지 인터페이스를 인터페이스 목록에 추가합니다:

[admin@MikroTik] > /interface list member add list=LAN interface=bridge1

Winbox MAC 액세스에도 동일한 작업을 수행합니다

[admin@MikroTik] > /tool mac-server mac-winbox set allowed-interface-list=LAN

Winbox/Webfig 작업:

- 인터페이스 → 인터페이스 목록 → 목록 창으로 이동합니다;

- 새 목록을 추가하려면 “+” 버튼을 클릭합니다;

- 이름 필드에 “LAN”을 입력하고 OK를 클릭합니다;

- 인터페이스 → 인터페이스 목록 섹션으로 돌아갑니다;

- “+” 버튼을 클릭합니다;

- 드롭다운 목록 옵션에서 “LAN”을 선택합니다;

- 드롭다운 인터페이스 옵션에서 “bridge1”을 선택합니다;

- 확인을 클릭하여 설정합니다;

- 도구 -> MAC 서버 창을 엽니다;

- MAC Telnet 서버 버튼을 클릭합니다;

- 새 대화상자에서 드롭다운 목록에서 새로 생성된 목록 “LAN”을 선택합니다;

- 확인을 클릭하여 설정을 적용합니다.

MAC Winbox Server 탭에서도 동일한 작업을 수행하여 인터넷에서 MAC Winbox 연결을 차단합니다.

네이버 디스커버리

MikroTik 네이버 디스커버리 프로토콜은 네트워크 내의 다른 MikroTik 라우터를 표시하고 인식하는 데 사용됩니다. 공용 인터페이스에서 네이버 디스커버리를 비활성화합니다:

/ip neighbor discovery-settings set discover-interface-list=LAN

IP 연결 액세스

방화벽이 외부 네트워크로부터 라우터에 대한 무단 액세스를 보호하지만, 특정 IP 주소에 따라 사용자 이름 액세스를 제한할 수도 있습니다.

/user set 0 address=x.x.x.x/yy

x.x.x.x/yy - 라우터에 액세스할 수 있는 귀하의 IP 또는 네트워크 서브넷입니다.

공용 인터페이스의 IP 연결은 방화벽에서 제한해야 합니다. ICMP(ping/traceroute), IP Winbox 및 SSH 액세스만 허용됩니다.

/ip firewall filter

add chain=input action=accept connection-state=established,related,untracked comment=“accept established,related,untracked”

add chain=input action=drop connection-state=invalid comment=“drop invalid”

add chain=input in-interface=ether1 action=accept protocol=icmp comment=“ICMP 허용”

add chain=input in-interface=ether1 action=accept protocol=tcp port=8291 comment=“Winbox 허용”;

add chain=input in-interface=ether1 action=accept protocol=tcp port=22 comment=“SSH 허용”;

add chain=input in-interface=ether1 action=drop comment=“모든 다른 패킷 차단”;

공용 인터페이스가 PPPoE, LTE 또는 기타 유형인 경우 'in-interface'를 해당 인터페이스로 설정해야 합니다.

첫 번째 규칙은 이미 설정된 연결에서 오는 패킷을 허용하며, CPU 과부하를 방지하기 위해 안전하다고 가정합니다. 두 번째 규칙은 연결 추적에서 무효로 식별된 패킷을 차단합니다. 그 후 특정 프로토콜에 대한 일반적인 허용 규칙을 설정합니다.

Winbox/WebFig를 사용하여 구성하는 경우, established/related/untracked 규칙을 추가하는 예시는 다음과 같습니다:

- IP -> Firewall 창을 열고 Filter Rules 탭으로 이동합니다;

- “+” 버튼을 클릭하여 새 대화 상자를 열습니다;

- 체인에 “input”을 선택합니다.

- “Connection state”를 클릭하고 “established,” “related,” 및 “untracked” 상자를 체크합니다.

- Action 탭으로 이동하여 “accept”가 선택되어 있는지 확인합니다.

- OK를 클릭하여 설정을 적용합니다.

추가 규칙을 추가하려면 각 새 규칙의 “+” 버튼을 클릭하고 콘솔 예시에서 제공된 동일한 매개변수를 입력하세요.

관리 서비스

방화벽은 라우터를 공개 인터페이스로부터 보호하지만, RouterOS 서비스를 비활성화하고 싶을 수 있습니다.

RouterOS 관리 도구의 대부분은 /ip service 메뉴에서 구성됩니다.

안전한 것만 남겨두세요,

/ip service disable telnet,ftp,www,api

기본 서비스 포트를 변경하면 대부분의 무작위 SSH 브루트 포스 로그인 시도가 즉시 중단됩니다:

/ip service set ssh port=2200

또한 각 서비스는 허용된 IP 주소 또는 주소 범위(서비스가 응답할 주소)로 보호할 수 있지만, 방화벽에서 불필요한 액세스를 차단하는 것이 더 권장됩니다. 방화벽은 소켓을 열지조차 허용하지 않기 때문입니다.

/ip 서비스 윈박스 주소=192.168.88.0/24

기타 서비스

대역폭 서버는 두 MikroTik 라우터 간의 전송 속도를 테스트하기 위해 사용됩니다. 생산 환경에서는 비활성화하세요.

/tool 대역폭 서버 활성화=no

라우터에 DNS 캐시가 활성화되어 있으면 클라이언트에서 원격 서버로 전송되는 DNS 요청의 해결 시간이 감소합니다. 라우터에서 DNS 캐시가 필요하지 않거나 다른 라우터가 해당 목적으로 사용되는 경우 이를 비활성화하십시오.

/ip dns set allow-remote-requests=no

일부 RouterBOARD에는 정보 표시용 LCD 모듈이 있습니다. 핀을 설정하거나 비활성화하십시오.

/lcd set enabled=no

라우터의 모든 사용하지 않는 인터페이스를 비활성화하는 것은 무단 액세스를 방지하기 위해 좋은 관행입니다.

/interface print

/interface set x disabled=yes

여기서 “X”는 사용하지 않는 인터페이스의 번호입니다.

RouterOS는 SSH에 더 강력한 암호화를 사용하며, 대부분의 최신 프로그램은 이를 사용합니다. SSH 강력한 암호화를 활성화하려면:

/ip ssh set strong-crypto=yes

다음 서비스는 기본적으로 비활성화되어 있지만, 실수로 활성화되지 않았는지 확인하는 것이 좋습니다:

- MikroTik 캐싱 프록시,

/ip proxy set enabled=no

- MikroTik 소크스 프록시,

/ip socks set enabled=no

- MikroTik UPNP 서비스,

/ip upnp set enabled=no

- MikroTik 동적 이름 서비스 또는 IP 클라우드,

/ip cloud set ddns-enabled=no update-time=no

NAT 구성

현재 PC는 인터넷에 액세스할 수 없습니다. 로컬에서 사용되는 주소가 인터넷을 통해 라우팅되지 않기 때문입니다. 원격 호스트는 로컬 주소에 대한 응답을 올바르게 전송할 수 없습니다.

이 문제를 해결하려면 아웃바운드 패킷의 소스 주소를 라우터의 공용 IP로 변경해야 합니다. 이는 NAT 규칙을 사용하여 수행할 수 있습니다:

/ip firewall nat

add chain=srcnat out-interface=ether1 action=masquerade

공용 인터페이스가 PPPoE, LTE 또는 기타 유형인 경우 'out-interface'를 해당 인터페이스로 설정해야 합니다.

이 구성의 또 다른 장점은 라우터 뒤에 있는 NAT된 클라이언트가 인터넷에 직접 연결되지 않기 때문에 외부 공격에 대한 추가 보호가 대부분 필요하지 않다는 점입니다.

포트 포워딩

일부 클라이언트 장치는 특정 포트를 통해 인터넷에 직접 액세스해야 할 수 있습니다. 예를 들어, IP 주소 192.168.88.254를 가진 클라이언트는 원격 데스크톱 프로토콜(RDP)을 통해 액세스 가능해야 합니다.

구글 검색을 통해 RDP가 TCP 포트 3389에서 실행된다는 것을 확인했습니다. 이제 클라이언트 PC로 RDP를 리디렉션하기 위해 목적지 NAT 규칙을 추가할 수 있습니다.

/ip firewall nat

add chain=dstnat protocol=tcp port=3389 in-interface=ether1 \

action=dst-nat to-address=192.168.88.254

엄격한 방화벽 규칙을 설정했다면 RDP 프로토콜은 방화벽 필터 포워딩 체인에서 허용되어야 합니다.

무선 설정

편의성을 위해 유선 호스트와 무선 클라이언트가 동일한 이더넷 브로드캐스트 도메인에 속하도록 브리지드 무선 설정을 적용합니다.

무선 네트워크의 보안을 확보하는 것이 중요하므로 첫 번째 단계는 보안 프로필을 설정하는 것입니다.

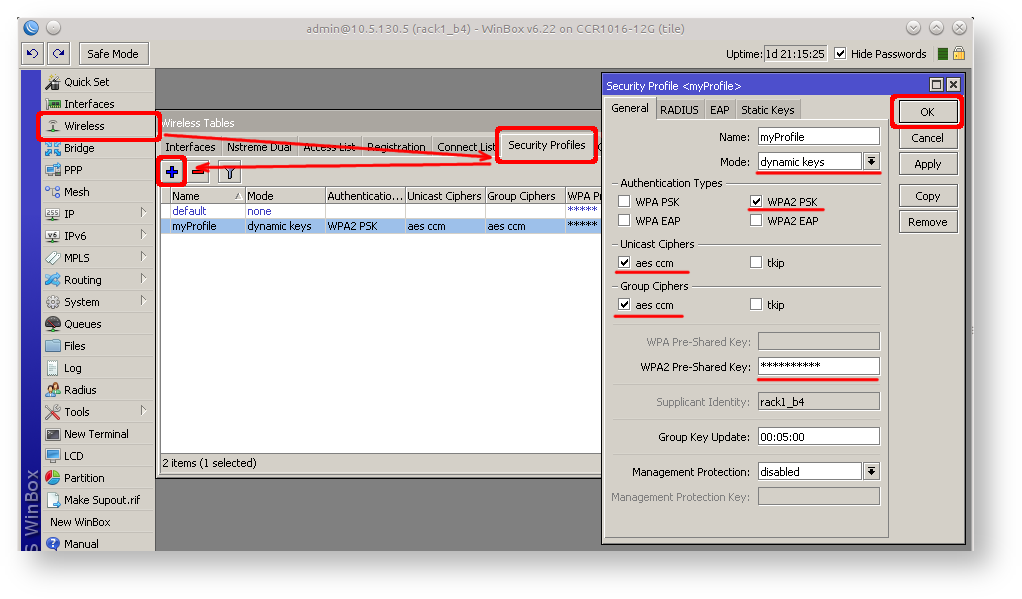

보안 프로필은 터미널의 /interface wireless security-profiles 메뉴에서 구성합니다.

/interface wireless security-profiles

add name=myProfile authentication-types=wpa2-psk mode=dynamic-keys \

Winbox/Webfig에서 Wireless를 클릭하여 무선 창을 열고 Security Profile 탭을 선택합니다.

WPA2를 지원하지 않는 구형 장치(예: Windows XP)가 있는 경우 WPA 프로토콜도 허용하는 것이 좋습니다.

WPA 및 WPA2 사전 공유 키는 동일하지 않아야 합니다.

이제 보안 프로필이 준비되면 무선 인터페이스를 활성화하고 원하는 매개변수를 설정할 수 있습니다.

/interface wireless

enable wlan1;

set wlan1 band=2ghz-b/g/n channel-width=20/40mhz-Ce distance=indoors \

mode=ap-bridge ssid=MikroTik-006360 wireless-protocol=802.11 \

security-profile=myProfile frequency-mode=regulatory-domain \

set country=latvia antenna-gain=3

Winbox/Webfig에서 동일한 작업을 수행하려면:

- 무선 창을 열고 wlan1 인터페이스를 선택한 후 enable 버튼을 클릭합니다;

- 무선 인터페이스를 두 번 클릭하여 구성 대화상자를 열습니다;

- 구성 대화상자에서 Wireless 탭을 클릭한 후 오른쪽에 있는 Advanced mode 버튼을 클릭합니다. 버튼을 클릭하면 추가 구성 매개변수가 표시되며 버튼 설명이 Simple mode로 변경됩니다;

- 스크린샷에 표시된 대로 매개변수를 선택합니다(국가 설정과 SSID 제외). 필요에 따라 다른 주파수 및 안테나 이득을 선택할 수 있습니다;

- 다음으로 HT 탭을 클릭하고 두 체인이 모두 선택되어 있는지 확인합니다;

- OK 버튼을 클릭하여 설정을 적용합니다.

클라이언트 보호

이제 LAN 내 클라이언트를 보호하기 위해 일부 규칙을 추가할 때입니다. 기본 규칙 세트로 시작하겠습니다.

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related \

comment=“established,related에 대한 빠른 처리”;

add chain=forward action=accept connection-state=established,related \

comment=“established,related 허용”;

add chain=forward action=drop connection-state=invalid

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat \

in-interface=ether1 comment=“WAN에서 NAT 뒤의 클라이언트에 대한 액세스를 차단합니다”

이 규칙 세트는 입력 체인 규칙(established/related 허용 및 invalid 차단)과 유사하지만, 첫 번째 규칙의 action=fasttrack-connection이 다릅니다. 이 규칙은 확립된 및 관련 연결이 방화벽을 우회하도록 허용하여 CPU 사용량을 크게 줄입니다.

또 다른 차이점은 마지막 규칙으로, WAN 포트에서 LAN 네트워크로 들어오는 모든 새로운 연결 시도를 차단합니다(DstNat가 사용되지 않는 경우). 이 규칙이 없으면 공격자가 로컬 서브넷을 알고 있거나 추측하면 로컬 호스트에 직접 연결을 확립하고 보안 위협을 초래할 수 있습니다.

방화벽을 구축하는 방법에 대한 자세한 예제는 방화벽 섹션에서 논의됩니다.

원하지 않는 웹사이트 차단

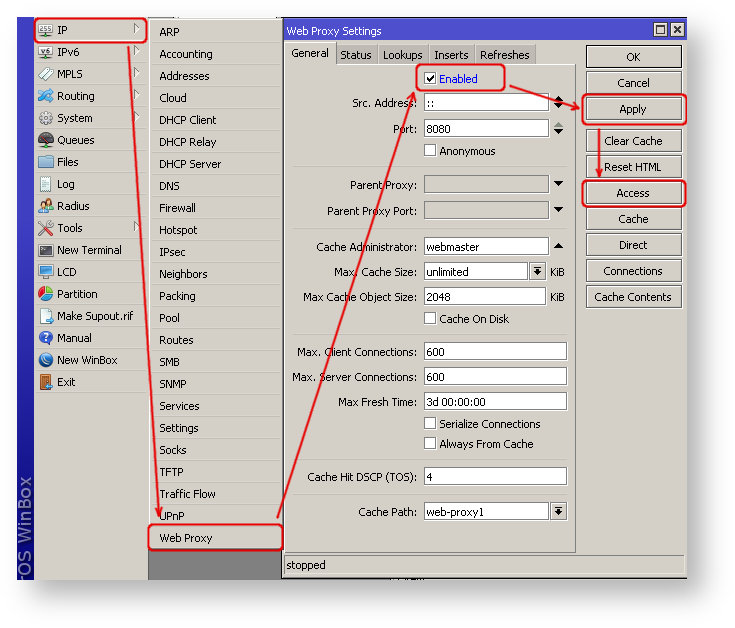

때로는 특정 웹사이트를 차단하고 싶을 수 있습니다. 예를 들어, 직원들이 엔터테인먼트 사이트에 접근하지 못하게 하거나 포르노 사이트에 접근을 차단하는 등입니다. 이는 HTTP 트래픽을 프록시 서버로 리디렉션하고 액세스 목록을 사용하여 특정 웹사이트를 허용하거나 차단하는 방법으로 구현할 수 있습니다.

먼저 HTTP를 프록시 서버로 리디렉션하기 위해 NAT 규칙을 추가해야 합니다. 우리는 포트 8080에서 실행 중인 RouterOS 내장 프록시 서버를 사용할 것입니다.

/ip firewall nat

add chain=dst-nat protocol=tcp dst-port=80 src-address=192.168.88.0/24 \

action=redirect to-ports=8080

웹 프록시를 활성화하고 일부 웹사이트 차단:

/ip proxy set enabled=yes

/ip proxy access add dst-host=www.facebook.com action=deny

/ip proxy access add dst-host=*.youtube.* action=deny

/ip proxy access add dst-host=:vimeo action=deny

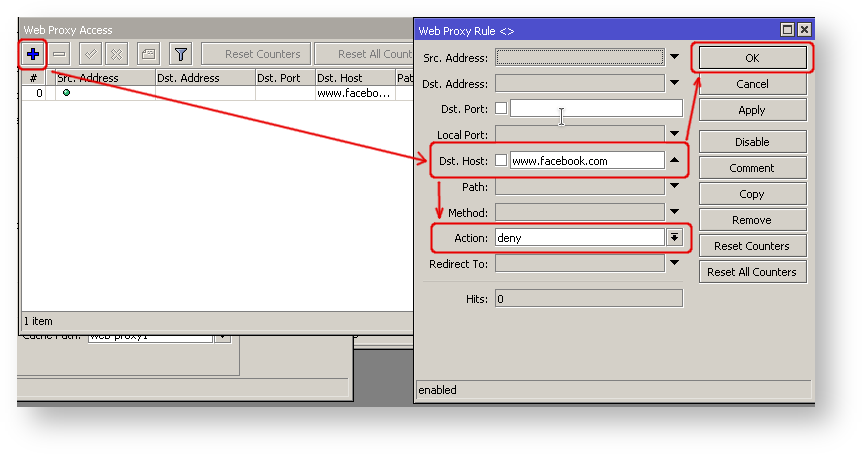

Winbox 사용 시:

- 왼쪽 메뉴에서 IP -> Web Proxy로 이동합니다.

- 웹 프록시 설정 대화상자가 표시됩니다.

- “Enable” 체크박스를 선택하고 “Apply” 버튼을 클릭합니다.

- 그 다음 “Access” 버튼을 클릭하여 “Web Proxy Access” 대화상자를 열습니다.

- “웹 프록시 액세스” 대화 상자에서 “+”를 클릭하여 새로운 웹 프록시 규칙을 추가합니다

- 차단하려는 대상 호스트 이름을 입력합니다. 이 경우 “www.facebook.com”를 입력하고 동작으로 “거부”를 선택합니다

- 그런 다음 “확인” 버튼을 클릭하여 변경 사항을 적용합니다.

- 다른 규칙을 추가하려면 동일한 단계를 반복합니다.

문제 해결

RouterOS에는 ping, traceroute, torch, 패킷 스니퍼, 대역폭 테스트 등 다양한 문제 해결 도구가 내장되어 있습니다.

이 기사에서는 이미 ping 도구를 사용하여 인터넷 연결 상태를 확인했습니다.

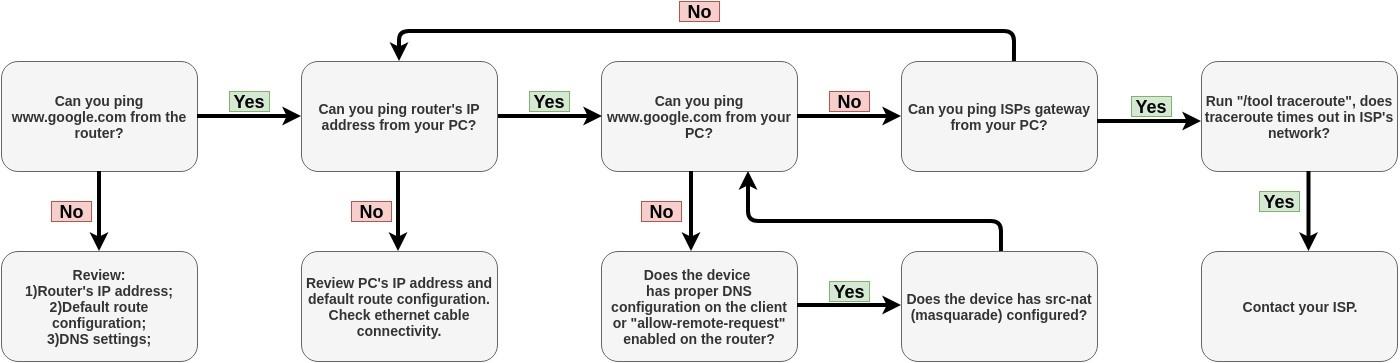

ping이 실패할 경우 문제 해결

ping 도구의 문제는 목적지가 접근 불가능하다고만 표시되며 추가적인 세부 정보가 제공되지 않는다는 점입니다. 기본적인 오류를 살펴보겠습니다.

MikroTik 장치에 연결된 컴퓨터에서 www.google.com에 연결할 수 없습니다:

게이트웨이 장치를 어떻게 정확히 구성해야 할지 확실하지 않다면, MikroTik의 공식 컨설턴트에게 구성 지원을 요청해 주시기 바랍니다.

No comments to display

No comments to display